Windows 10 và Windows 11 dễ bị tấn công bởi lỗ hổng leo thang đặc quyền (EoP) cục bộ sau khi phát hiện ra rằng, người dùng đặc quyền thấp có thể truy cập các tệp cơ sở dữ liệu Registry nhạy cảm.

Windows Registry đóng vai trò là kho lưu trữ cấu hình cho hệ điều hành Windows và chứa mật khẩu đã băm (hashed password), tùy chỉnh của người dùng, tùy chọn cấu hình cho ứng dụng, khóa giải mã hệ thống,…

Các tệp cơ sở dữ liệu được liên kết với Windows Registry lưu trữ trong thư mục C:\Windows\system32\config và được chia thành các tệp khác nhau như SYSTEM, SECURITY, SAM, DEFAULT, và SOFTWARE.

Vì những tệp này chứa thông tin nhạy cảm về tất cả tài khoản người dùng trên thiết bị và các token bảo mật được sử dụng bởi những tính năng của Windows, nên người dùng không có đặc quyền nâng cao sẽ không thể tiếp cận chúng.

Điều này đặc biệt đúng đối với Security Account Manager (SAM) vì nó chứa các mật khẩu đã băm cho tất cả người dùng trên một hệ thống, mà các tác nhân đe dọa có thể sử dụng để giả định danh tính của họ.

Ngày 21 tháng 7, Bleeping Computer dẫn lời nhà nghiên cứu bảo mật Jonas Lykkegaard cho hay, ông phát hiện ra rằng các tệp Registry Windows 10 và Windows 11 được liên kết với SAM và tất cả các cơ sở dữ liệu Registry, đều có thể truy cập được vào nhóm User có đặc quyền thấp trên thiết bị .

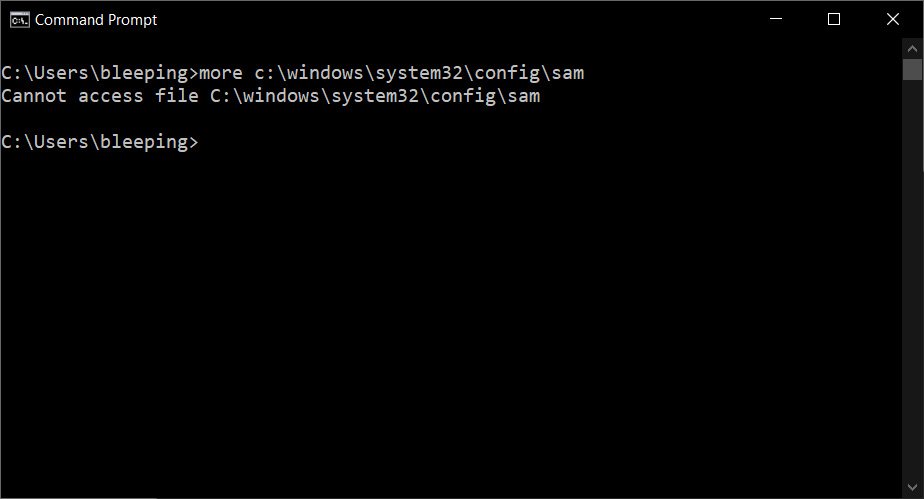

Các quyền thấp này đã được BleepingComputer xác nhận trên máy tính chạy Windows 10 20H2 được vá đầy đủ, như hình dưới đây.

Với các quyền truy cập file ở cấp thấp, tác nhân đe dọa có đặc quyền hạn chế trên thiết bị có thể trích xuất mật khẩu được băm NTLM cho tất cả các tài khoản trên thiết bị và sử dụng các hash đó trong các cuộc tấn công pass-the-hash để đạt được các đặc quyền nâng cao.

Vì các tệp Registry, chẳng hạn như tệp SAM, luôn được sử dụng bởi hệ điều hành, nên khi bạn cố gắng truy cập tệp, bạn sẽ gặp lỗi vi phạm quyền truy cập vì tệp đang mở và bị khóa bởi chương trình khác.

Tuy nhiên, theo Lykkegaard, vì các tệp Registry, bao gồm SAM, thường được sao lưu bằng Shadows Copy, nên bạn có thể truy cập tệp thông qua Shadow Volume mà không vi phạm quyền truy cập.

Ví dụ, các tác nhân đe dọa có thể sử dụng đường dẫn sau đây cho Shadow Volume để truy cập tệp SAM từ bất kỳ người dùng nào trên máy tính.

\\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAMTheo nhà nghiên cứu bảo mật Benjamin Delpy, bạn có thể dễ dàng đánh cắp mật khẩu băm NTLM của tài khoản admin để có được các đặc quyền cao hơn.

Ngoài việc đánh cắp các hàm băm NTLM và nâng cấp đặc quyền, Delpy cho biết quyền truy cập đặc quyền thấp này có thể cho phép các cuộc tấn công tiếp theo, chẳng hạn như các cuộc tấn công Silver Ticket.

Không rõ tại sao Microsoft lại thay đổi quyền trên Registry để cho phép người dùng thông thường đọc các tệp. Tuy nhiên, Will Dormann, nhà phân tích lỗ hổng của CERT/CC và Jeff McJunkin, tác giả của SANS, cho biết Microsoft đã giới thiệu những thay đổi về quyền này trong Windows 10 1809.

Trong một tư vấn bảo mật được công bố ngày hôm nay, Microsoft đã xác nhận lỗ hổng bảo mật và gắn mã theo dõi CVE-2021-36934.

“Chúng tôi đang điều tra và sẽ có hành động thích hợp để bảo vệ khách hàng”, Microsoft chia sẻ

Qua bài viết: Lỗ hổng mới trong Windows 10 cho phép chiếm quyền admin nếu vẫn còn thắc mắc hoặc cần tư vấn, hỗ trợ. Quý khách vui lòng liên hệ theo thông tin dưới đây:

Cám ơn bạn đã theo dõi bài viết! Vui lòng chia sẻ bài viết nếu bạn thấy thông tin ở trên sẽ hữu ích với nhiều người.

Chúc bạn buổi sáng tốt lành!

![[Laptop tốt nhất cho sinh viên] Giảm giá cho ngày tựu trường Apple, HP, Lenovo, Dell](https://cauit.com/wp-content/uploads/2024/08/lap-top-cho-sinh-vien.jpg)